Nmapを使ってみた

近年、組み込み機器に通信機能が標準装備され、他の機器やサービスに接続することが増えていると実感しています。また、JaSST'16 Tokyoの基調講演でもJeepのハッキングの話がありました。組み込み機器でもハッキングによって悪用されないことを確認することが求められます。

今回は、Ethernetで通信する機器に対し、Nmap(Network Mapper)を利用し、脆弱性を診断してみます。

Nmapとは?

Nmap リファレンスガイドによると、

「Nmap (“Network Mapper”)は、ネットワーク調査およびセキュリティ監査を行うためのオープンソースのツールである。」

大雑把に言うと、ポートスキャンや脆弱性診断ができるツールです。

インストール方法(Windowsの場合)

Nmapのダウンロードページから安定版は"Latest stable release self-installer"のリンク、開発版は"Latest development release self-installer"のリンクからダウンロードし、ダウンロードしたexeファイルを実行する。

使い方

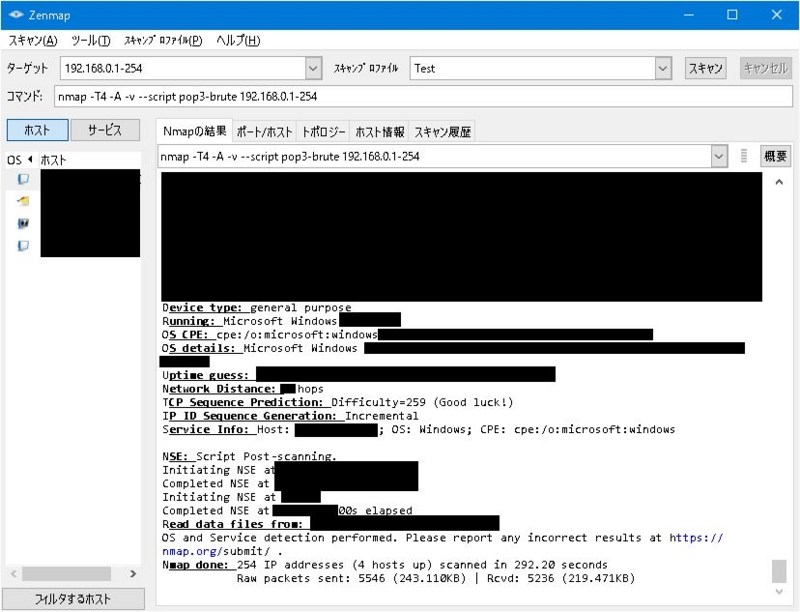

192.168.0.1~192.168.0.254の機器に対し、ポートスキャンとpop3-bruteを実行する例を以下に示します。

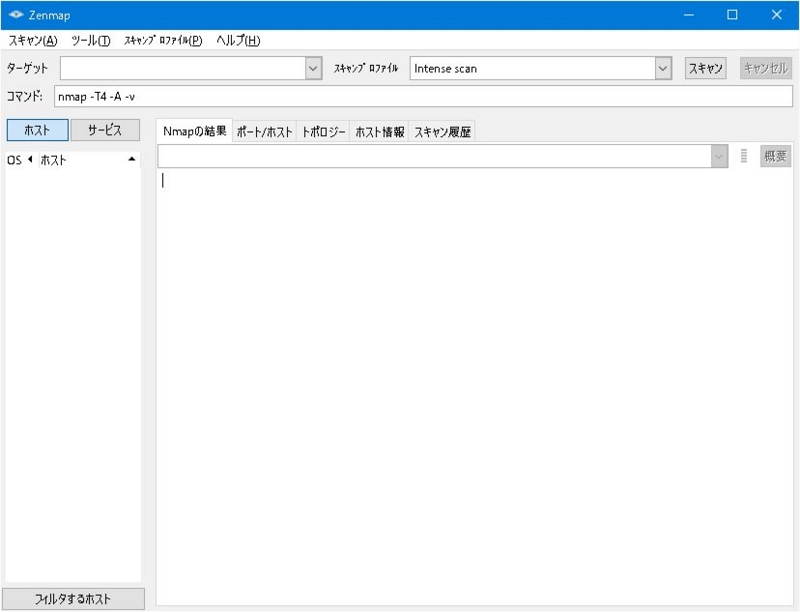

- スタートメニューから"Nmap - Zenmap GUI"を実行する。

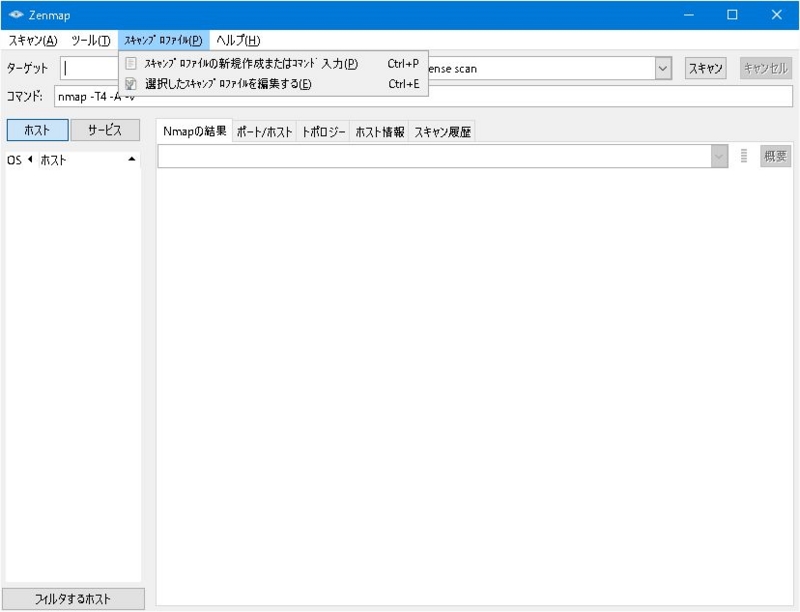

- メニューの「スキャンプロファイル」から「スキャンプロファイルの新規作成またはコマンド入力」を選択する。

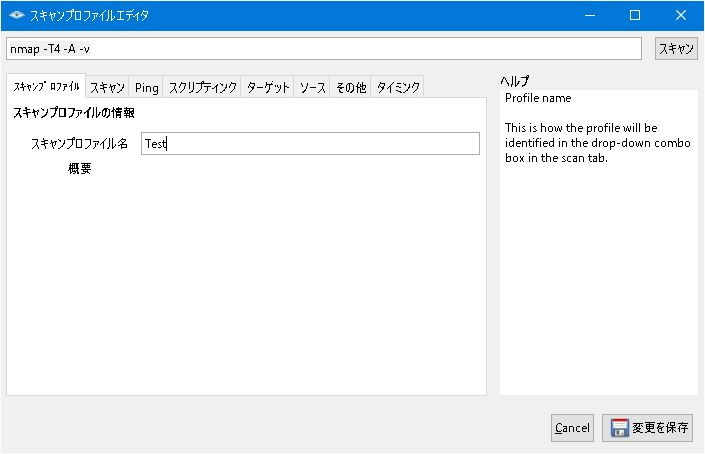

- タブの「スキャンプロファイル」にある「スキャンプロファイル名」のテキストボックスに任意の名前を入力する。

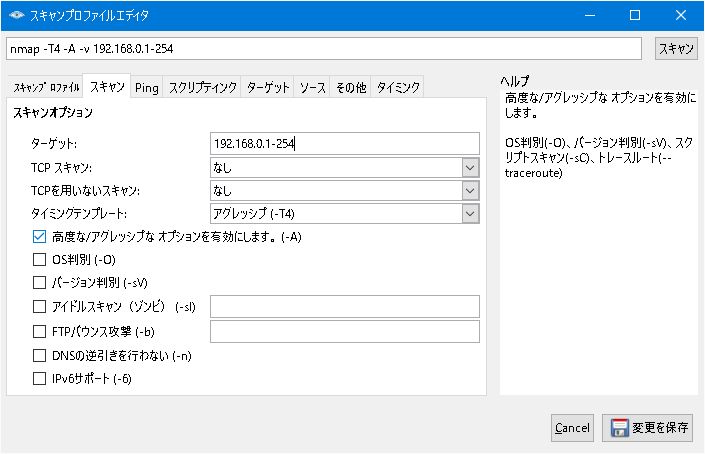

- タブの「スキャン」にある「ターゲット」のテキストボックスににIPアドレスを入力する。(例えば、192.168.0.1~192.168.0.254の範囲は、192.168.0.1-254と入力する。)

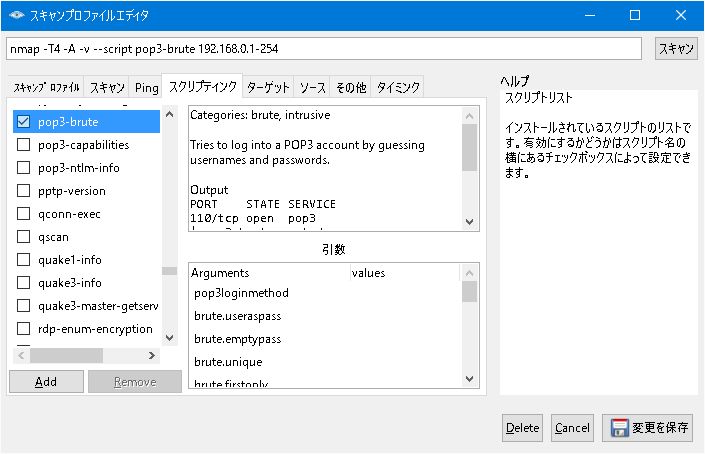

- タブの「スクリプティング」の"pop3-brute"にチェックボックスを入れ、「変更を保存」ボタンを押下する。

- 「スキャン」ボタンを押下し、結果が出るまで待つ。

所感

開発中の製品にNmapを実行していると、必要以上にポートを開けていないかを確認したり、ある程度脆弱性の対策している把握できました。Nmapを使用すればするほど、私自身セキュリティに関し知らないことが多いと実感したため、JPCERT/CC(Japan Computer Emergency Response Team Coordination Center)を起点にセキュリティ関係情報のアンテナを張ってみます。